IT安全与控制公司Sophos公布了2008年第三季度最新的垃圾邮件趋势调查结果,并揭示了排名前12的垃圾邮件转发国家。

数据显示出2008年7月—9月发送出的带有恶意附件的垃圾邮件,正在以惊人的比例增长,并且增加了利用垃圾邮件攻击对社会工程技术陷阱不知情的计算机用户。

Sophos的最新报告显示,7月—9月间每416封电子邮件就有一份包含有意感染收件人电脑的危险附件。和前一季度的每3333封中便有一份相比,统计数字上升为惊人的八倍。

Sophos公司已经确定,在这期间增加的大部分可以归因于几个大型恶意的垃圾邮件所为。最严重的一次攻击是Agent-HNY木马病毒通过垃圾邮件伪装成为苹果iPhone中《企鹅快跑》游戏的形式进行恶意攻击。

其他主要事件包括EncPk-CZ木马病毒和Invo-Zip恶意软件伪装成一个微软的安全补丁,它们伪装为来自于联邦快递和UPS的通知,内容则是有关于包裹递送失败。

Windows用户打开这些附件,就会使他们的电脑产生受到感染的风险,这将会使自己的身份信息和财务信息陷于危险之中,Sophos公司认为最普遍的攻击方式不会在Unix和Mac OS X上运行。

“对于苹果Mac和Unix爱好者,这些垃圾邮件的主要攻击手段只是意味着收件箱被堵塞,而不是一个受感染的操作系统。但是有组织的犯罪团伙对Windows用户造成的破坏是在窃取现金。Sophos的高级技术顾问说。 “很多人没有思考一下就点击,这样是把自己暴露给那些挖空心思来获取机密信息和银行账户的黑客们。有关于此的建议很简单:永远不要打开那些不请自来的附件,无论它们的出现是多么诱人。”

对out-fox用户的创新型社会工程继续进行

与使用恶意的电子邮件附件一样,电脑犯罪分子继续嵌入恶意链接、制造垃圾邮件并快速攻击来掠取用户的好奇心。

例如在8月,Sophos警告了一个自称是来自MSNBC和有线电视新闻网突发新闻报警的垃圾邮件广泛传播。每封电子邮件鼓励用户点击一个链接来阅读新闻,但是替代的是使用户在不知情的情况下链接到一个恶意网页,从而导致Windows电脑感染Mal/EncPk-DA木马病毒。

当一个垃圾邮件貌似来自可信任的来源,很多用户就会上当,最终通过点击链接至一个恶意网页。许多互联网用户表现出的天真烂漫是彻头彻尾的危险。在过去,黑客更像是十几岁的恶作剧者闯入鸡舍看看他们能找到的东西。但是在今天,他们就像是一个顽固不化的罪犯,穿着平头钉靴没有任何顾虑地侵入您的家中,并偷窃到一切他们能得到的。

新领域

在过去3个月里,垃圾邮件已经证明自己是不怕尝试新的方法分发他们的营销信息,以及传播恶意软件到不设防的公共空间。Sophos发现垃圾邮件通过社交网络网站升级,如Facebook和Twitter,并预测此趋势将继续上升。

发展中国家得以呈现于排名前12的转发垃圾邮件国家名单中

本季度的报告中哥伦比亚和泰国,分列名单的第十一和第十二位,而印度已经连续在名单上排名第七。

“不安全的电脑,无论他们在世界上的哪个位置,都是是垃圾邮件发送者的梦想—他们可以轻易地远程控制加入到庞大的僵尸网络,制造混乱、派遣海量的垃圾邮件并进行拒绝服务攻击,”Cluley解释说。“这些讯息需要明晰而准确的传递:如果没有适当保护您的电脑,那不仅会使你的数据、财务、和身份信息承担风险,也会危及互联网的其他成员。”

虽然美国依然在转发垃圾邮件的名单中占据榜首,但俄罗斯为世界的垃圾邮件增长贡献了自己的力量,从去年的4.4个百分点飙升至现阶段的8.3个百分点。

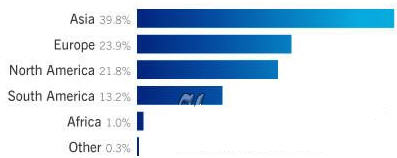

转发垃圾邮件的洲际分布 2008年7月至9月

Sophos发布2008年7月至9月之间,世界范围内的洲际转发垃圾邮件名单:

据Sophos的研究人员表示,最近没有任何迹象表明当局对垃圾邮件的主要团伙采取法律行动来影响垃圾邮件的传播。

Sophos建议公司对他们企业的病毒防护采用自动更新,并对他们的电子邮件和网络网关运行一个综合的解决方案以抵御病毒和垃圾邮件。

|